Te sientas tranquilo, prendes el ordenador un día cualquiera. Aparece una ventana que desde hace unos días te puede estar molestando. Un virus, puedes pensar, tal vez tu hermanito menor de nuevo te instaló cualquier basura por querer tener el nuevo parche del juego y ya ni modo, luego lo solucionas. El hecho es que te sientes libre en tu hogar, revisando emails, revisando tu Facebook, dejas tu computadora un rato para tomar una ducha. Todo está siendo grabado.

Se anda expandiendo en internet una nueva modalidad de ataque a la privacidad de los usuarios. Ahora no solamente se trata de tener acceso a las cuentas de correo electrónico o phishing de tarjetas de crédito, ya quedó atrás el sacarle un provecho puramente económico a la información que puedan acceder los hackers (crackers), sino que es pura diversión.

Tomar control de las máquinas

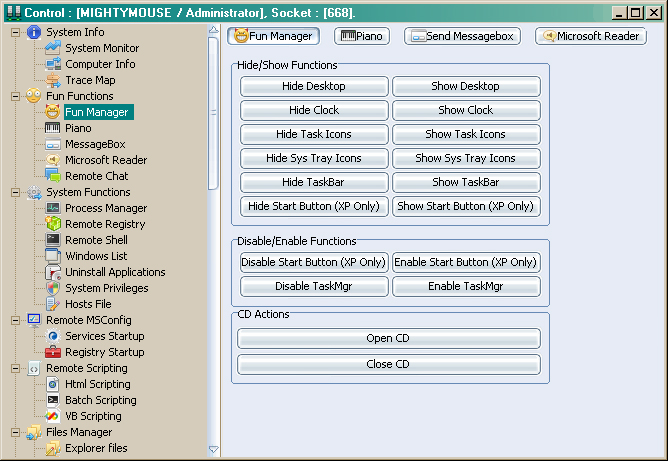

¿Qué es RAT? Tranquilas chicas, no me refiero a sus enamorados, sino a unas herramientas de control remoto por sus siglas del inglés (Remote Administration Tools). Cada vez van ganando más y más seguidores pues las herramientas son bastante fáciles de usar y no se necesita ser un usuario con un nivel avanzando de informática, solo el nivel suficiente de un aficionado a las herramientas tipo botnet.

En foros como Hack Forums ya se existen publicados temas con hilos completos llenos de decenas de páginas y cientos de comentarios donde los usuarios comentan sobre sus técnicas sociales y cómo van mejorando el uso de la herramienta, la información que han podido obtener haciendo uso de estos RAT (ya que no solamente tienen acceso a las cámaras sino control total del sistema) y las fotografías de sus víctimas, o de sus “esclavas” como algunos prefieren llamarlas.

El asunto va aún más allá cuando los usuarios exponen fotografías de índole básicamente íntima de la persona, buscando siempre videos o fotografías de desnud0s. Y no solo eso, sino que se aventuran a contar algunos métodos: “lo más común para encontrar estas fotos es siempre buscar dónde se guardan las fotos que se toman con el celular, ya que las chicas usan el móvil para esto”, “conviene buscar archivos dentro de alguna carpeta DCIM asociado a una cámara”, “debes esperar de noche, la mayoría de ellas suele cambiarse frente al computador, creen que están solas”, entre otras.

Toda tu cajita de herramientas

Ya no habrá tanto espacio de burla para aquellas personas que optan por poner un post-it en la webcam, y es que la sensación de inseguridad y exposición de uno mismo que se vive en el aire de estos días de la web, hace que muchos se replanteen la idea de eliminar de una vez por todas el anonimato en la red para exponer a aquellos que infringen las leyes basándose en esto.

Ya ahora todo viene con un pack. Sin embargo, estas herramientas no son nuevas, ya por 1998 el grupo hacker Cult of the Dead Cow lanzaba en el Defcon su programa BackOrifice. Según su creador, Sir Dystic, la presentó como un “soporte tecnológico de asistencia remota y monitoreo de colaboradores y administración de sistemas en redes Windows”. Sí… claro (?) mientras en su página se mofaban de todo el provecho hacker que le podrías sacar xD!

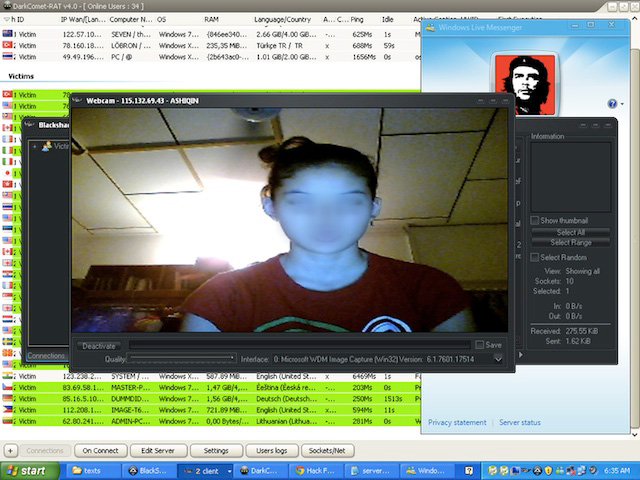

Volviendo al tema. Se están lanzando libros, tutoriales, hay hasta videos instructivos (y de las víctimas) colgados en Youtube donde enseñan cómo hacer uso de estas herramientas RAT y otras más sofisticadas (recordemos que BackOrifice ya es casi algo primitivo), como DarkComet y BlackShades con muchos cientos de funcionalidades más y capacidad para controlar cientos de ordenadores al mismo tiempo.

¿Antivirus al poder? No todos son detectados a tiempo, solo tomar precauciones manuales o ¿no conectarse a internet? Post-it por si acaso en la webcam.

Vía